- Részletek

Miről van szó? Nekem melyik van?

Arról van szó, hogy a elkövetkező linuxok csomagjai ezekre az utasítás készletekre lesznek optimalizálva. Két disztribúció vállalta fel ezeknek a fejlesztését ( az Alpine Linux és a CachyOS) még 2023-ban. Külön tárolót kapott mindegyik készlet, én úgy tudom, hogy csak a v3 és a v4 készletre fejlesztenek. Ezt az utasítást kell kiadni, hogy megtudd melyik van neked:

<code>/lib64/ld-linux-x86-64.so.2 --help | grep supported </code>

Ezt adja ki terminálban, nekem Intel i5-1335U processzorom van:

<code>

root@fedora:~# /lib64/ld-linux-x86-64.so.2 --help | grep supported

x86-64-v3 (supported, searched)

x86-64-v2 (supported, searched)

root@fedora:~#

</code>

- Részletek

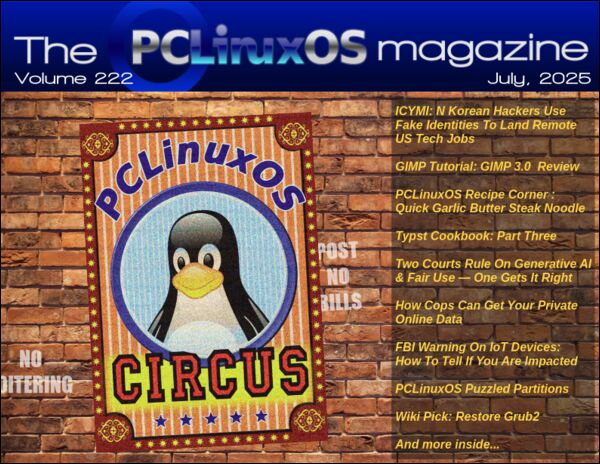

Megjelent a PCLinuxOS Magazine 2025. júliusi száma

A PCLinuxOS Magazine legújabb száma a tűzeset miatt ideiglenes címről tölthető le és html-formátumban nem elérhető.

A honlap már majdnem teljesen a régi módon üzemel, azonban a korábbi cikkeben található hivatkozások nagy valószínűséggel nem működnek a szerver cseréje miatt.

A tartalomból:

* ICYMI: mindenféle hírek;

* Wiki Pick: Grub2 helyreállítása;

* GIMP oktató: GIMP 3.0 bemutatása;

* Typst szakácskönyv: 3. rész;

* PCLinuxOS receptsarok;

* és sok egyéb.

Jó szórakozást!

- Részletek

Megjelent a Full Circle Magazine 218. száma

A Full Circle Magazine alapvetően az Ubuntu és leszármazottaival kapcsolatos információk megosztását tűzte ki célul. Ettől függetlenül sok hasznos, a Linux kezelésével kapcsolatos cikket is megjelentet. Aki valamennyire tud angolul, annak mindenképpen hasznos olvasmány lehet a bőséges, Linuxra kihegyezett hírösszefoglaló. Csak érdekességképpen, ebben a számban a legutolsó hír, hogy egy Mark Russinovich által szervezett vacsorán Bill Gates, Dave Cuttler és Linus Torvalds találkozott.

Folytatódnak a parancsor, a Python, a LaTex és az Inkscape használatát bemutató sorozatok. Hosszabb leírás szól a Lubuntu és az Xubuntu 25.04-ről. stb.

Jó szórakozást!

- Részletek

Tim Schürmann - 2025. július 2.

A Wayback projekt célja egy X11 kompatibilitási réteg létrehozása a Wayland számára. Ez a réteg lehetővé teszi az X11-től szigorúan függő asztali környezetek folyamatos futását. Bár a projekt még korai szakaszban van, az Alpine Linux már kacérkodik az ötlettel.

A Wayback egy minimális Wayland kompozitort valósít meg, amely elindít egy XWayland szervert root jogosultságokkal. Az X11 asztali környezetek ezután elindíthatók ezen a szerveren. Ez lehetővé teszi a régebbi asztali számítógépek folyamatos futását, és segíti azokat az asztali projekteket, amelyek nem rendelkeznek elegendő fejlesztési erőforrással, hogy átálljanak a Waylandre.

A kompatibilitási réteg egy második előnyt is kínál: Lecserélheti az elavult X.org szervert, amelyben folyamatosan biztonsági rések kerülnek elő. Emiatt az Alpine Linux disztribúció fejlesztői hosszú távon az X.org-ot a Wayback-re tervezik lecserélni. Technikailag a Wayback-et C nyelven implementálták, és a Wayland wlroots könyvtárát használja.

A szoftver azonban még korai fejlesztési fázisban van, és kifejezetten kísérleti jellegűnek tekintik. Ariadne Conill, az Alpine fejlesztője a jövő évben tervezi integrálni a disztribúciójába: legkorábban májusban az Alpine 3.24-gyel, vagy alternatívaként novemberben az Alpine 3.25-tel. Mastodon-bejegyzésében azonban kifejezetten rámutat, hogy addig még sok a tennivaló.

- Részletek

A PCLinuxOS.com és PCLOSMAG.com egyelőre nem elérhető!

David Pardue megkeresésemre tájékoztatott, hogy a szervereket üzemeltető YouCanToo házában tűz volt, ezért és az oltással járó vízkár miatt a szervereket egyelőre nem tudja működtetni. A PCLinuxOS Magazin következő számát egy ideiglenes címről lehet majd letölteni - a hivatkozás később adják meg.

Frissítés:

YouCanToo a PCLinusOS-szervereket a továbbiakban nem fogja tudni működtetni. Texstar létrehozott egy új fórumot a régi címen., ami kinézetében hasonlít a korábbihoz, de az egészet a semmiből kell újraépíteni, így újból regisztrálni kell, a korábbi regisztráció nem érvényes.