Perfctl malware a Linux rendszereken

Az Ars Technica egy 2024. október 4-i cikkben számol be az Aqua Security jelentéséről. A kutatók találtak egy 2021 óta forgalomban lévő rosszindulatú szoftvert, ami a rosszul karbantartott rendszereket fertőzheti meg, vagy a CVE-2023-33426 számon jelzett (Apache RocketMQ-t érintő) sebezhetőséget kihaszbálva települhet a számítógépekre. A sebezhetőséget már javították.

A Perfctl a malware kriptóvaluta-bányászó komponensének a neve. A rosszindulatú szoftver a Linux-rendszerekben használatos processzek, vagy hasonló nevek mögé rejtőzik.

A működését számos trükkel álcázza:

- számos elemét rootkit-ként telepíti;

- működését leállítja új felhasználó bejelentkezésekor;

- kommunikációját a TOR-on folytatja;

- telepítés után törli a binárist és háttérszolgáltatásként fut tovább;

- manipulálja a pcap_loop-ot, hogy megakadályozza forgalma figyelését;

- elnyomja a végrehajtása során keletkező hibaüzeneteket.

A malware perzisztens. Újraindítás, vagy a fő komponensek törlését követően helyreállítja magát. Ehhez (1) módosítja a ~/.profile-t és (2) a lemez több helyén hoz létre magáról másolatot. A pcap_loop eltérítése is segíti a beágyazódását. A Perfctl backdoor-ként is szolgálhat más rosszindulatú szoftverek telepítéséhez.

A Perfctl jelenlétét több rendszergazda is észlelte. Például a Reddit CentOS alcsoportjában 2023 áprilisában írta egy admin, hogy két szerverén észlelt kriptóvaluta-bányász tevékenységet perfctl és perfcc névvel. Amint SSH-val bejelentkezett, a tevékenység leállt. Kijelentkezése után azonnal újraindult. A perfcc-re keresve megtalált fájlokat hiába törölte a rendszer újraindítása után a malware újraépítette magát.

Az Aqua kutatói tesztkörnyezetébe a behatoló egy eltérített számítógépről telepítette a malware-t „httpd” névvel álcázva. Futtatásakor először a /tmp könyvtárba helyezte át magát, majd lefutott – náluk sh néven –, azután törölte az eredeti binárist. Az „sh” náluk a CVE-2021-4043-as sebezhetőséget (Gpac sebezhetősége, javítva 2021-ben) kihasználva próbált jogosultságot emelni. Ezután másolta be magát a memóriából a lemez több területére, normál rendszerfájloknak álcázva. Végül telepített egy rootkit-et és a bányászó szoftvert. Alkalmanként „proxy-jacking” (proxy eltérítő) szoftvert is telepített.

Működéséhez az adatokat a /tmp könyvtárban létrehozott két alkönyvtárban tárolja, illetve környezeti változókban azokat, amik működését befolyásolják. A btmp és utmp fájlokat figyeli és új felhasználót észlelve felfüggeszti a tevékenységét. Továbbá a konkurens malware-ket kiiktatja.

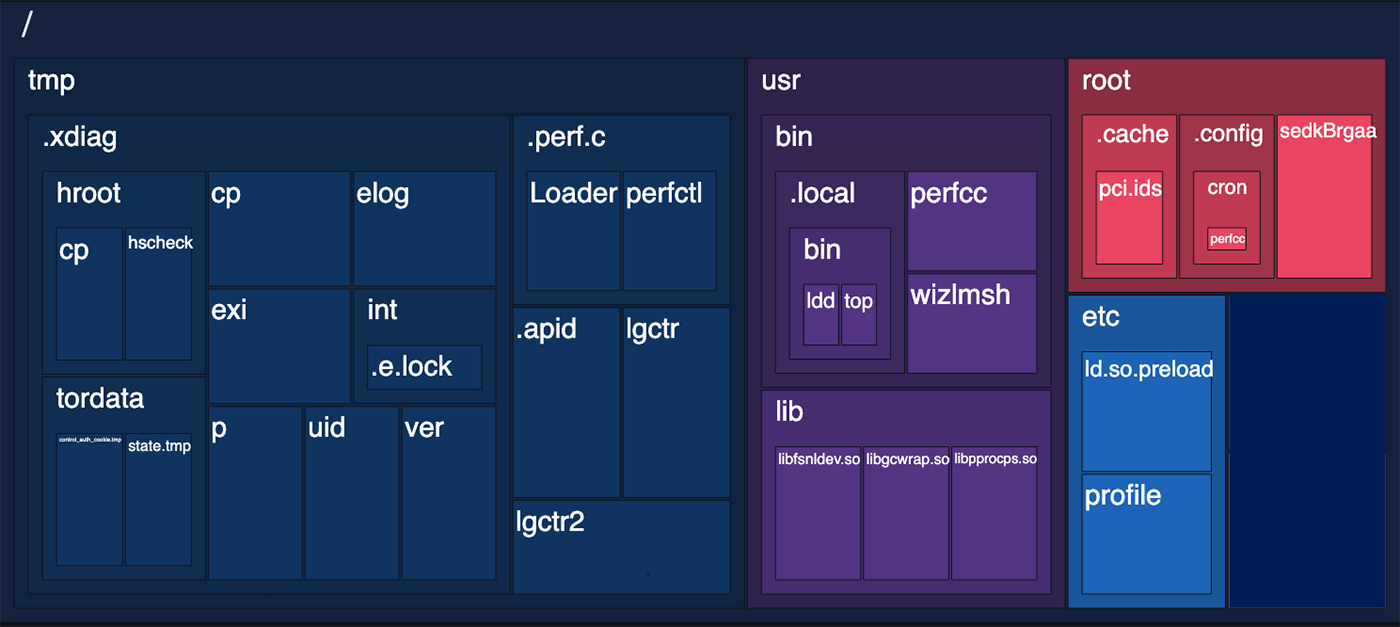

Aqua Securuty képe, a telepített rosszindulatú fájlok által alkalmazott nevekről.

A malware felfedezéséhez, a fenti információkon túl, a CPU-használat hirtelen megnövekedése, vagy rendszer lelassulása – különösen a géphasználat üresjáratai idején –, adhat támpontot.

Továbbiak az Aqua Security jelentésében.